En el vasto y complejo mundo de la ciberseguridad, entender la anatomía de los paquetes TCP/IP es esencial para desentrañar los secretos que fluyen a través de las redes.

Estos paquetes son los mensajeros digitales que llevan consigo información crítica, y comprender su estructura es fundamental para los profesionales de la ciberseguridad, ya que permite comprender cómo se transmiten los datos, identificar vulnerabilidades y realizar análisis forenses entre otras tareas en diferentes áreas de la ciberseguridad.

Si bien los paquetes TCP/IP son la base fundamental de la comunicación en Internet y detrás de ellos hay toda una vasta área de conocimiento propia de las redes de comunicaciones, exploraremos las entrañas de los paquetes TCP/IP desde la perspectiva de un investigador de seguridad.

Capas del modelo TCP/IP:

Haciendo un refresco de información, es importante recordar el modelo de capas por el cual los paquetes TCP/IP se transmiten ya que esto nos dará ciertos límites y alcances de operabilidad en las comunicaciones e intercepción de datos.

|

4 |

Aplicación Process |

|

3 |

Transporte Host-to-host |

|

2 |

Internet Network |

|

1 |

Acceso al medio Media |

- Capa de aplicación: Define los protocolos específicos para diferentes tipos de aplicaciones, como HTTP para la web o FTP para la transferencia de archivos.

- Capa de transporte: Ofrece dos protocolos principales: TCP (confiabilidad y control de flujo) y UDP (simplicidad y velocidad).

- Capa de red: Enruta los paquetes a través de la red utilizando direcciones IP.

- Capa de acceso a la red: Se encarga de la comunicación física con la red.

Si bien pudimos observar que en el modelo de capas cada una de ellas tiene una función determinada en la comunicación de los datos, veamos que pasa con la estructura de los paquetes y que información podemos obtener de su análisis.

Los paquetes TCP/IP

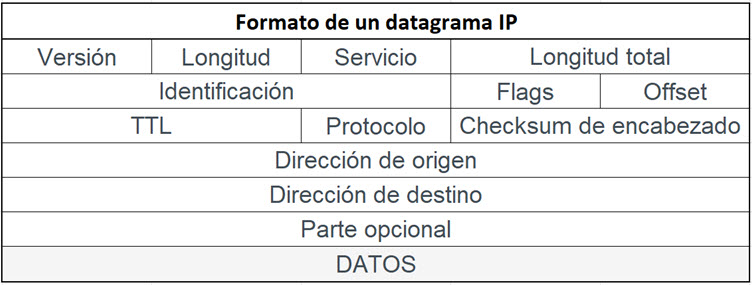

Cada paquete TCP/IP tiene una estructura básica compuesta por encabezados (headers).

El encabezado IP actúa como la columna vertebral, proporcionando las direcciones de origen y destino, así como información sobre cómo debe ser manejado el paquete en la red. Este encabezado es crucial para los routers, ya que les permite tomar decisiones basadas en la información contenida en él.

Dentro del encabezado IP, encontramos el encabezado TCP, que contiene detalles como los puertos de origen y destino, el número de secuencia y la suma de verificación hash. Esta última es esencial para verificar la integridad del paquete. Por ejemplo, los investigadores de seguridad vigilan estos encabezados en busca de anomalías que podrían indicar ataques como el escaneo de puertos o intentos de inyección de datos.

Consideramos que el encabezado es la columna vertebral, los datos y el payload representan el corazón de los paquetes TCP/IP. Aquí es donde se almacena la información valiosa que se transmite a través de la red. Los ciberdelincuentes a menudo intentan infiltrarse en estos datos para robar información confidencial o llevar a cabo ataques de denegación de servicio.

A continuación, podemos entender en detalle cada uno de los puntos mas relevantes de las características del los paquetes TCP/IP

Encabezado TCP / IP:

Encabezado TCP:

- Puerto de origen (16 bits): Identifica la aplicación de origen en el equipo emisor.

- Puerto de destino (16 bits): Identifica la aplicación de destino en el equipo receptor.

- Número de secuencia (32 bits): Indica el número de orden del segmento actual dentro del flujo de datos.

- Número de acuse de recibo (32 bits): Indica el número de secuencia del siguiente byte que el emisor espera recibir del receptor.

- Longitud de la cabecera (4 bits): Indica la longitud del encabezado TCP en palabras de 32 bits. El tamaño mínimo es de 5 palabras (20 bytes) y puede aumentar hasta 15 palabras (60 bytes) si se incluyen opciones adicionales.

- Flags (8 bits): Conjunto de indicadores que controlan el comportamiento del protocolo TCP. Algunos de los flags más importantes son:

- URG: Indica que el segmento contiene datos urgentes que deben procesarse de inmediato.

- ACK: Indica que el campo "Número de acuse de recibo" es válido.

- PSH: Indica que el receptor debe enviar los datos al usuario tan pronto como los reciba.

- RST: Indica que se debe reiniciar la conexión TCP.

- SYN: Indica que se está iniciando una nueva conexión TCP.

- FIN: Indica que se está finalizando la conexión TCP.

- Ventana (16 bits): Indica la cantidad de datos que el receptor está dispuesto a recibir sin necesidad de enviar un acuse de recibo.

- Suma de verificación (16 bits): Se utiliza para detectar errores en la transmisión del encabezado TCP.

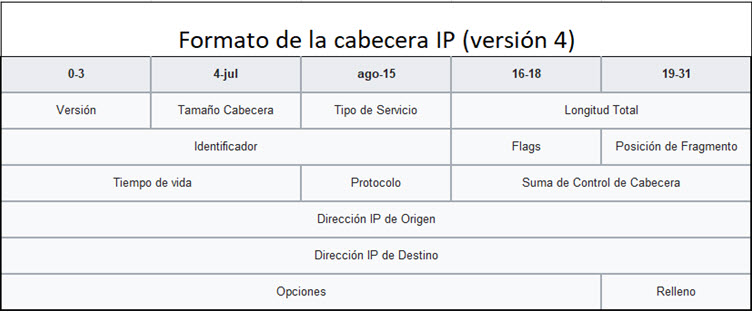

Encabezado IP:

- Versión: Indica la versión del protocolo IP utilizado. Actualmente, la versión más utilizada es IPv4 (versión 4) y se está implementando gradualmente IPv6 (versión 6).

- Longitud de la cabecera: Especifica la longitud del encabezado en bytes. Esta información es importante para que los routers puedan leer correctamente el encabezado y procesar el paquete.

- Tipo de servicio: Define la prioridad y el tipo de tratamiento del paquete. Permite a los routers dar prioridad a ciertos tipos de paquetes, como los que contienen datos sensibles o urgentes.

- Identificación: Permite la fragmentación y reensamblaje de paquetes grandes. Cuando un paquete es demasiado grande para ser transmitido por una red, se puede fragmentar en varios paquetes más pequeños. El campo de identificación permite reensamblar estos fragmentos en el destino.

- Banderas: Controlan diferentes aspectos del procesamiento del paquete. Por ejemplo, una bandera puede indicar si el paquete debe ser fragmentado o si se requiere un acuse de recibo.

- Tiempo de vida: Limita el tiempo que un paquete puede permanecer en la red. Esto evita que los paquetes circulen indefinidamente en caso de errores en el enrutamiento.

- Protocolo: Identifica el protocolo de la capa de transporte utilizado (TCP o UDP). Esta información permite al dispositivo receptor saber cómo interpretar los datos del payload.

- Suma de comprobación: Garantiza la integridad del encabezado. Si la suma de comprobación no es válida, el paquete se descarta.

- Dirección IP de origen: Indica la dirección del dispositivo que envía el paquete.

- Dirección IP de destino: Indica la dirección del dispositivo que recibe el paquete.

¿Qué mirar como profesionales de la ciberseguridad?

Es mucha la información que se puede recabar, analizar e interrelacionar según el rol que estemos desempeñando, sin dudas en los encabezados es donde los investigadores de seguridad centran su atención a la hora de inspeccionar paquetes para identificar patrones sospechosos o firmas maliciosas según cual sea la línea de investigación que se esté desarrollando.

A continuación, a modo resumen observemos cuales podrían ser los puntos más atractivos que analizar.

- Análisis de encabezados: Examinar los campos del encabezado IP y TCP puede revelar información crucial para la investigación de intrusiones, como la dirección IP de origen, el puerto de origen, la dirección IP de destino y el puerto de destino.

- Detección de anomalías: Los valores inesperados en los campos del encabezado pueden indicar actividad maliciosa, como paquetes con direcciones IP falsificadas o puertos no utilizados por aplicaciones legítimas.

- Análisis de contenido: La inspección del contenido del paquete puede revelar malware, exploits o información confidencial.

¿Qué herramientas podemos utilizar?

Existen numerosas herramientas para la captura, análisis y visualización de paquetes TCP/IP. Algunas de las más populares son:

- tcpdump: Una herramienta de línea de comandos para capturar y analizar paquetes TCP/IP.

- ngrep: Una herramienta similar a tcpdump, pero con una interfaz gráfica de usuario.

- Wireshark: Una herramienta poderosa para la captura y análisis de paquetes TCP/IP, con una amplia gama de funciones y filtros.

En el artículo https://www.welivesecurity.com/la-es/2013/01/28/uso-filtros-wireshark-para-detectar-actividad-maliciosa/ , se explica cómo utilizar filtros en Wireshark para detectar actividades maliciosas.

Es importante destacar que, si bien conocer estas herramientas es importante, nunca debemos perder de vista los conocimientos esenciales sobre las redes de comunicaciones. Esto nos dará mayor precisión para buscar la información que estemos necesitando según sea la tarea que estemos desarrollando.

Sistemas de defensa activa

Los profesionales de la ciberseguridad no solo se interesan por observar pasivamente la anatomía de los paquetes TCP/IP. También implementan sistemas de defensa activa, como:

- Firewalls: Actúan como un sistema inmunológico, examinando cada paquete que intenta cruzar las fronteras de la red. Si se detecta algo anormal en la estructura del paquete, el firewall puede bloquear o filtrar la comunicación, protegiendo así la integridad de la red.

- Sistemas de detección de intrusiones (IDS): Utilizan firmas y algoritmos avanzados para identificar comportamientos maliciosos o patrones sospechosos. Al comprender la anatomía de los paquetes, los IDS pueden detectar incluso las amenazas más sofisticadas.

Inteligencia artificial y aprendizaje automático

En el mundo de la ciberseguridad, la única constante es el cambio. Los investigadores de seguridad deben mantenerse actualizados con las amenazas emergentes y las nuevas técnicas utilizadas por los actores malintencionados. La evolución de la anatomía de los paquetes también implica adaptarse a las estrategias cambiantes de los adversarios.

Hoy día la inteligencia artificial y el aprendizaje automático son herramientas poderosas que los investigadores de seguridad utilizan para analizar grandes volúmenes de datos y descubrir patrones que podrían pasar desapercibidos para métodos tradicionales.

Conclusiones: Un Viaje Sin Fin

En la búsqueda interminable de garantizar la seguridad cibernética, pudimos observar que comprender la anatomía de los paquetes TCP/IP es esencial y una herramienta invaluable para los profesionales de la ciberseguridad. Permite el análisis de tráfico de red, la identificación de vulnerabilidades, la investigación de intrusiones y la respuesta a incidentes de seguridad como un viaje que nunca termina o tiene fin.

La ciberseguridad es una batalla constante contra una amenaza en constante evolución donde sin dudas la comprensión profunda de los paquetes TCP/IP puede ser una llave maestra que permita a los profesionales de la ciberseguridad mantenerse un paso adelante en esta carrera sin fin.