Europäische Führungskräfte, insbesondere CISOs, CTOs und Chief Data Officers (CDOs), stellen sich auf die Tatsache ein, dass der Krieg in der Ukraine auch ein Krieg in Europa mit globalen Auswirkungen ist. Sanktionen, Militärhilfe und sogar der Zustrom von Flüchtlingen sind allesamt Anreize, dass Betreiber von Shared Service Centern (SSCs) und Off-/Nearshoring-Konzepten ihre Notfallpläne und IT-Sicherheitslage überdenken sollten.

Auch wenn diese Überprüfung am besten in regelmäßigen Abständen stattfindet, sollte ein anhaltender Konflikt an den Grenzen der EU die Dringlichkeit erhöhen, die eigene IT-Sicherheitsstrategie zu überprüfen. Für Unternehmen und Institutionen, die in Mittel- und Osteuropa (MOE) tätig sind, ist die Notwendigkeit, die Sicherheit neu zu bewerten, eine harte Erinnerung daran, dass Servicecenter- und Stützpunktmodelle nicht nur ein hohes Risiko für Cyberbedrohungen bergen, sondern auch geopolitischen Bedrohungen ausgesetzt sein können.

Natürlich sind die MOE-Länder nicht die einzige relevante Region. Auch in Lateinamerika (Argentinien, Brasilien, Mexiko, Panama usw.) und im asiatisch-pazifischen Raum (Indien, Philippinen, Thailand usw.) gibt es eine große Anzahl von SSCs und Shoring-Aktivitäten. Diese weisen ebenfalls, aufgrund ihrer starken Abhängigkeit von und/oder Unterstützung für digitale/IT-gesteuerte Prozesse, eine Reihe von Risiken auf.

Da jedoch alle Augen auf den Krieg in Europa und insbesondere in Mittel- und Osteuropa gerichtet sind, betrachten wir diese Region hier im Speziellen.

Lage, Lage, Lage

Viele MOE-Länder, darunter die Slowakische Republik, Polen und die Tschechische Republik, beherbergen seit mehr als 20 Jahren Zentrenm für SSC-Geschäftsmodelle, wobei die Ukraine ihre qualifizierten Arbeitskräfte etwas später in die "Party" einbrachte. Gegenwärtig mindestens 900.000 Menschen in der gesamten CEE-Region in entsprechenden Shoring und SSC-Zentren beschäftigt. In Kiew, Bratislava, Prag, Warschau, Cluj und vielen anderen Standorten, die Telekommunikation, Software, Finanzen, Personalwesen, Automatisierung und andere Geschäftsprozesse beherbergen, wurden erhebliche Anstrengungen unternommen, um diese IT-Drehscheiben widerstandsfähig zu machen.

Die geografischen Gegebenheiten, in Verbindung mit dem zur Verfügung stehenden Personal und den von ihnen genutzten Tools, machen SSCs zu interessanten Cyber-Zielen. Mehr als 20 Jahre der Ruhe haben die MOE-Region für SSCs so attraktiv gemacht. Nun stellen der Krieg und seine cyberzentrischen Aspekte eine neue Herausforderung dar, die die Gewährleistung von Sicherheit und Vertrauen bedrohen.

Was die Sicherheit betrifft, so brauchen wir nur in den DBIR-Bericht von Verizon zu schauen, um zu sehen, welche Branchen die höchsten Raten an hartnäckigen und gezielten Angriffen zu verzeichnen haben. Und Vertrauen? Wie steht es um die IT-Sicherheit bei dienstleistungsorientierten Offshoring- und SSC-Prozessen? Unabhängig davon, ob sie von der Hauptniederlassung oder als Teil einer Lieferkette betrieben werden, stellen sie für böswillige Akteure eine leichte Beute dar. Schließlich nutzen viele der in dem Bericht aufgeführten Branchen und ihre Partner in der Lieferkette die Möglichkeiten von Shoring und SSC - auch in Mittel- und Osteuropa. Daher sollten die Betreiber ihre IT-Risiken neu bewerten und ihre digitalen Sicherheitspraktiken generell abhärten.

Viele CIOs, CISOs und ihre Mitarbeiter haben begonnen, sich mit Zero Trust zu befassen. Dabei handelt es sich um ein IT-Sicherheitsmodell das darauf abzielt, das Risiko zu begrenzen, indem nicht benötigte Zugriffe und Privilegien in kritischen IT-Systemen eliminiert werden. Die Vorteile von Zero Trust liegen in der Priorisierung der Einschränkung von Diensten, die den Benutzern im Netzwerk zur Verfügung stehen, anstatt den Zugriff rückwirkend zu sperren. Das bedeutet, dass kein Zugriff ohne spezifische und proaktive Autorisierung gewährt wird. Dies ist zwar nur ein einziger Ansatz, und er ist aggressiv, aber er punktet mit Proaktivität.

Weiterführende Informationen:

Zero Trust Security für den hybriden Arbeitsplatz

Zero Trust verstehen, Security stärken (ePaper)

COVID-19, Krieg und Verhaltensänderungen

Wenn wir die Daten über Cyberbedrohungen im Zusammenhang mit der immer noch andauernden COVID-19-Pandemie (Höhepunkt der COVID-19-Bedrohungen im Jahr 2020) und die breitere Bedrohungslandschaft in den Jahren 2020, 2021 und in der ersten Hälfte des Jahres 2022 heranziehen, dann ist bei den IT- und datenintensiven Arbeitsabläufen, die für Shoring und SSCs verwendet werden, höchste Vorsicht geboten.

SSCs konzentrieren sich auf spezifische Aufgaben oder Teilaufgaben, die eine schnellere und/oder effizientere Erledigung ermöglichen und dem Management einen Kostenvorteil bringen. In diesem Fall bedeutet also das "shared" in Shared Service Center Zusammenarbeit, die jedoch auch zahlreiche Möglichkeiten für Bedrohungsvektoren bietet. Im Folgenden werden wir auf einige Besonderheiten eingehen, aber wir können mit Sicherheit sagen, dass das Zero-Trust-Modell vielversprechend für Shoring und SSCs ist.

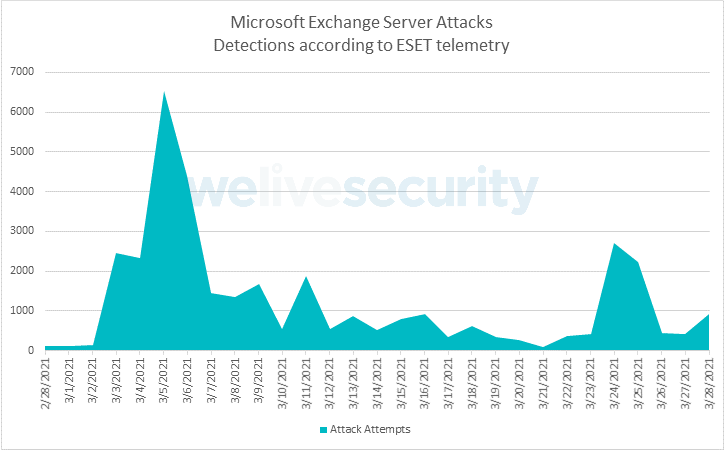

Die SSCs in Mittel- und Osteuropa und an anderen Standorten zeigen deutlich die Vorteile, die kollaborations- und produktivitätsorientierte Modelle für Unternehmen mit sich bringen. Andererseits kommt es im großen Maßstab zu einer Verstärkung der Risiken. Einige dieser Risiken traten bereits vor dem Krieg auf. Das Jahr 2021 steht für die weitere Verfeinerung und Verbreitung von Kollaborationsplattformen als einem wichtigen Faktor für die Pandemie bedingte Revolution der Arbeit von zu Hause aus. Unter den zahlreichen Plattformen war Microsofts Exchange Server von einigen der größten Sicherheitsvorfällen betroffen, als gleich eine ganze Reihe von Schwachstellen von mindestens 10 Advanced Persistent Threat (APT) Gruppen in einer Serie von Angriffen ausgenutzt wurden. Die Schwachstellen ermöglichten es den Angreifern, jeden erreichbaren Exchange-Server zu übernehmen, auch ohne gültige Anmeldedaten zu kennen.

Innerhalb einer Woche nach Bekanntwerden der Schwachstellen entdeckte ESET Webshell-Angriffe auf mehr als 5.000 E-Mail-Server. Da MS Exchange zu den beliebtesten Plattformen für die Zusammenarbeit gehört, fiel der Schaden entsprechend großflächig aus. In den darauffolgenden Tagen und Wochen gab es mehrere Wellen von Angriffsversuchen, die auf der Ausnutzung dieser Schwachstelle beruhten. Zu den bekanntesten und am meisten gefürchteten Angriffen gehörten Ransomware-Kampagnen von einigen der bekanntesten APT- und kriminellen Gruppen.

Abbildung 1. Von ESET erkannte Angriffsversuche auf Microsoft Exchange-Server. Weitere Einzelheiten finden Sie unter Microsoft Exchange exploits – step one in ransomware chain (engl.).

Zusammenarbeit kann vieles bedeuten: E-Mails, gemeinsam genutzte Dokumente, MS Teams, Videoanrufe, MS 365 ... und sicherlich auch die Nutzung vieler Cloud-Plattformen. Auch hier wächst mit der Anzahl der Tools (innerhalb einer Organisation und entlang der Lieferkette), die Zahl der Angriffsmöglichkeiten. Alle hier erwähnten digitalen Tools/Plattformen sind Eckpfeiler eines Portfolios von Shoring und SSCs.

Der Schutz und die Verwaltung des gesamten IT-"Grundbesitzes", der durch die genannten Plattformen und Tools impliziert wird, ist sehr kapazitätsintensiv - so sehr, dass sich viele Unternehmen und Organisationen dafür entschieden haben, die Security an Managed Security and Service Provider (MSSP + MSP) auszulagern. Dieses Geschäftsmodell ist ähnlich alt wie das der SSCs. Doch auch dieses Modell ist bereits unter Beschuss geraten.

Vertrauen ist die digitale Grundlage

Virtuelle Beziehungen, sei es B2B, B2C oder B2B2C, funktionieren aufgrund der Vertrauensbeziehungen, die unsere Bereitschaft zur Dezentralisierung und/oder Auslagerung von Prozessen untermauern. In Bezug auf IT- und IT-Sicherheitsverwaltungsaufgaben und -dienste haben wir auch gesehen, dass diese Vertrauensbeziehungen beeinträchtigt werden.

Im Juli 2021 wurde die IT-Verwaltungssoftware von Kaseya, die bei MSP/MSSPs sehr beliebt ist, von einem Angriff auf die Lieferkette in noch nie dagewesenem Ausmaß betroffen. Auch SolarWinds, ein weiterer MSP-Anbieter, sah sich mit seiner Orion-Plattform Angriffen ausgesetzt. Orion wird für die Verwaltung von Kundenumgebungen eingesetzt und erfordert einen hoch privilegierten Zugang. Klar, dass auch diese großen Umgebungen zu einem bevorzugten Bedrohungsvektor mit hohem ROI geworden sind. Während die Marktführer Kaseya und SolarWinds ernsthafte geschäftliche und rufschädigende Auswirkungen zu verzeichnen hatten, waren auch ihre Kunden stark betroffen.

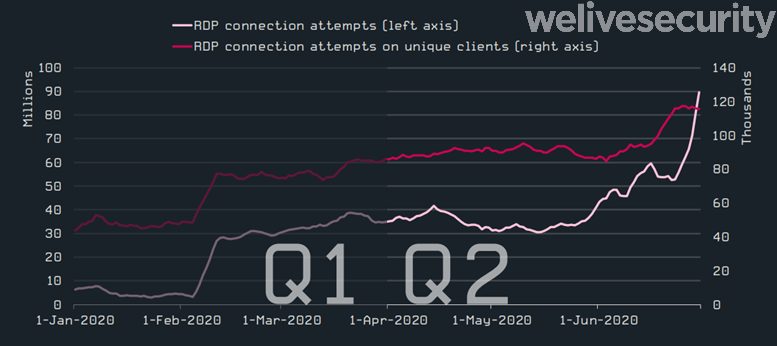

Die beschleunigte Digitalisierung, die durch die Pandemie ausgelöst wurde, warf auch ein Licht auf die Schlüsselrolle, die der weltweite Übergang zur Heimarbeit für die Sicherheit spielte. Dies kommt vielleicht am besten in der massiven Zahl von Angriffen auf die praktische, aber anfällige Schnittstelle zum Ausdruck, die von Mitarbeitern zu Hause häufig für die Verbindung mit Unternehmensservern genutzt wird - das Remote Desktop Protocol (RDP). Die Verwendung von RDP hat in Unternehmen zahlreiche "Hintertüren" geöffnet und war in den letzten zwei Jahren ständigen Angriffen ausgesetzt. Im Dezember 2020 registrierte ESET allein in Deutschland, Österreich und der Schweiz durchschnittlich 14,3 Millionen Angriffe pro Tag; das entspricht 166 Angriffen pro Sekunde. Zum Vergleich: Diese drei Länder haben erhebliche Nearshoring-Aktivitäten und Produktionsinvestitionen in ganz Mittel- und Osteuropa und es steht viel auf dem Spiel. Auch wenn die RDP-Angriffe im Jahr 2022 spürbar zurückgingen, werden schlechte Sicherheitspraktiken der Administratoren und andere Faktoren dafür sorgen, dass RDP weiterhin zu den ernsthaftesten Bedrohungen für SSCs und Shoring-Betriebe gehören.

Abbildung 2. Trends der RDP-Verbindungsversuche in Q1 2020-Q2 2020, gleitender Siebentagesdurchschnitt (Quelle: ESET Threat Report Q2 2020).

Große und kleine digitale Verteidigungsmaßnahmen

Das Instrumentarium, mit dem Unternehmen, einschließlich SSCs, am besten geschützt werden können, beginnt eindeutig mit ausgereiften IT-Verwaltungspraktiken. Viele SSC und Shoring-Stützpunkte profitierten vor dem Krieg in der Ukraine von den Software-Update- und Patch-Verwaltungsrichtlinien ihrer Zentrale und Endpoint Detection Produkten. Entscheident sind jetzt zusätzlich ausgereifte Sicherheitspraktiken, die idealerweise von einem gut besetzten Security Operations Center (SOC)-Team bereitgestellt/verwaltet werden. Diese Geschäftsabläufe mögen in Unternehmen und größeren KMUs in den allgemeinen Sicherheitsabläufen eher zweitrangig gewesen sein. Mittlerweile hat sich jedoch die Notwendigkeit, die Endpunktsicherheit, die Services und die Sichtbarkeit von Netzwerken durch erweiterte Erkennungs- und Reaktionstools und Sicherheitspraktiken sowohl für IT-Administratoren als auch für Mitarbeiter zu vertiefen, verschärft.

Die Besorgnis über gezielte Angriffe, böswillige Insider-Akteure und vertrauensvolle Beziehungen bedeutet, dass Dienstleistungszentren, insbesondere in den MOE-Ländern, ihre Sicherheitslage und den Reifegrad ihrer Sicherheitspraktiken bewerten und sowohl interne als auch externe Risiken prüfen sollten.

Um Audits in diesem Umfang durchführen zu können, müssen sich die Unternehmen intensiv mit den Serviceteams der bestehenden Anbieter auseinandersetzen oder - in vielen Fällen seit der Invasion in der Ukraine - schnell zu neuen Anbietern wechseln. Die Audit-Prozesse erfordern zwar erhebliche Ressourcen, stellen aber auch sicher, dass die Kosteneinsparungen, die Prozesseffizienz und die Geschäftskontinuität des Shoring-Modells fortgesetzt werden können.

Für kleinere Unternehmen, die weder über ein SOC-Team noch über das Budget für (Managed) Endpoint Detection and Response Tools verfügen, gibt es dennoch wichtige Optionen. Cloud-Sicherheitslösungen können dabei helfen, wichtige Collaboration-Tools wie Microsoft 365, OneDrive und Exchange Online zu schützen. Sie umfassen leistungsstarke, einfach zu integrierende Cloud-Sandbox-Tools, die auch gegen nie zuvor gesehene Bedrohungen wirksam sind.

Fazit

Daher können viele der schlimmsten Bedrohungen für Unternehmen, sei es über RDP, Ransomware und andere Malware, die über Makro-aktivierte Dateien oder E-Mails mit bösartigen Anhängen in großem Umfang Schaden anrichten.

Angesichts offener Konflikte ist der Schutz von Investitionen und verbesserten Kapazitäten, die durch SSCs, Shoring und andere effizienzorientierte Geschäftsmodelle bereitgestellt werden, von entscheidender Bedeutung. Sie erinnert auch daran, wie viel Tinte auf EU-Ebene vergossen wurde, um ein unabhängigeres Sicherheitsumfeld in Europa zu schaffen.

Der Konflikt in der Ukraine, wie auch die Pandemie davor, zeigt deutlich die kritische Rolle, die die Digitalisierung für die globale Wirtschaft und die Aufrechterhaltung eines stabilen und förderlichen wirtschaftlichen Umfelds spielen muss. Ähnlich wie bei der kollektiven Sicherheit gilt: Wenn die SSC zu einem schwachen Glied in den europäischen oder globalen Unternehmensdienstleistungen und Lieferketten werden, dann wird die globale Wirtschaft darunter leiden.

Haben Sie Fragen und Anregungen zu diesem, anderen oder zukünftigen Themen, die Sie gern betrachtet sehen wollen? Dann nutzen Sie gern die Kommentarfunktion unter diesem Artikel oder nutzen unser Kontaktformular!